Ciberseguridad fuera del perímetro, ¿qué información puedo encontrar de mi organización en el ciberespacio?

Debemos partir de dos premisas que hacen que nuestro campo de exposición a posibles riesgos aumente: la primera de ellas es la situación actual en la cual los negocios tienden a la externalización y al cloud. Y la segunda premisa a tener en cuenta es la pandemia que llevamos viviendo desde hace ya más de dos años a nivel mundial, lo que ha hecho cambiar la forma de trabajar con el teletrabajo y ha provocado que en muchísimas ocasiones se fusionen los ámbitos personales y profesionales.

Muchas organizaciones centran sus esfuerzos en protegerse de perímetro hacia dentro, pero, ¿es suficiente?, ¿se hacen las cosas de la forma adecuada? Pues queridos lectores juzguen ustedes mismos.

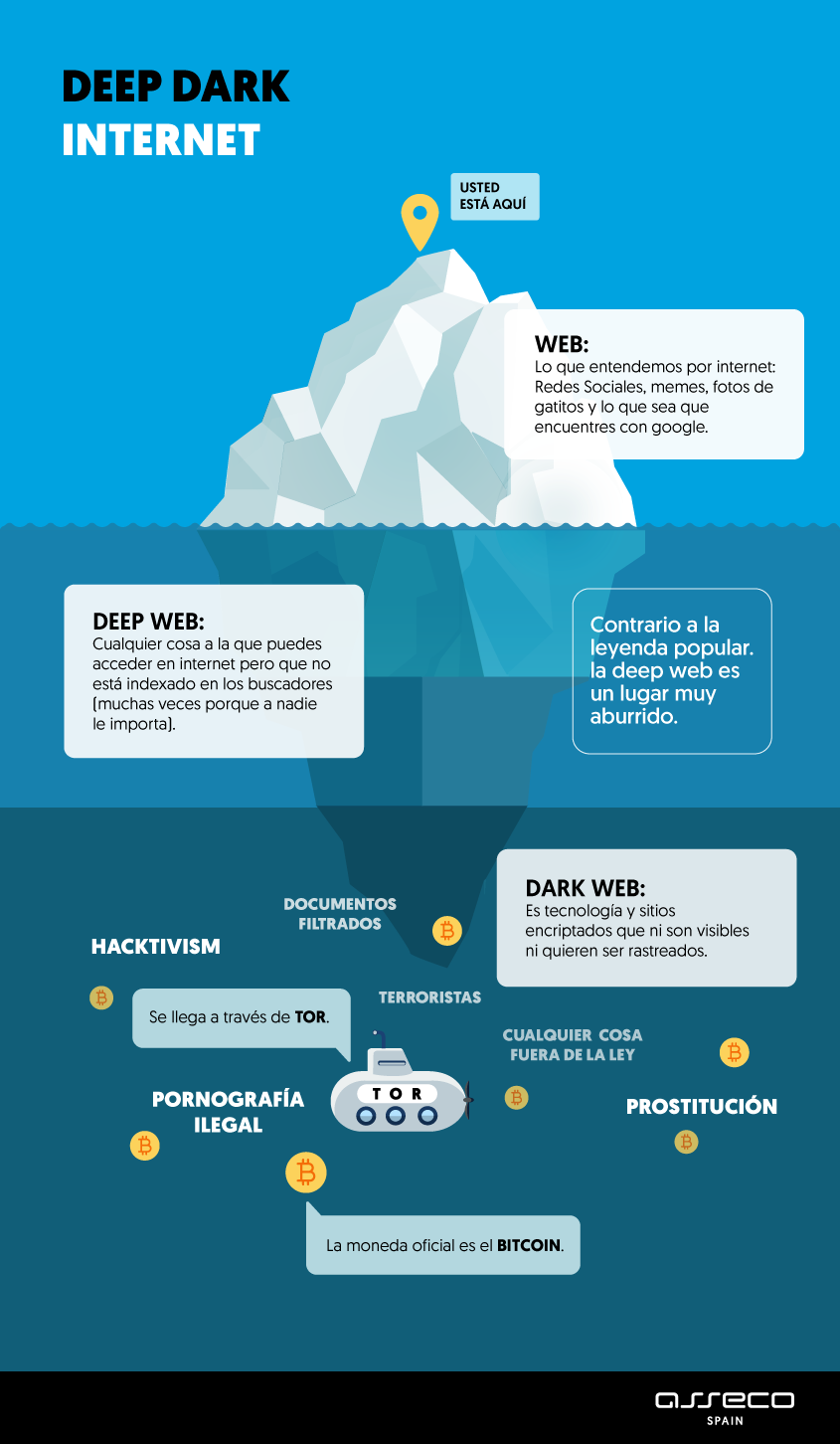

Para que tomemos conciencia debemos saber que del 100% de la información que hay en el ciberespacio solo el 4% está en internet, el 6% en la Deep Web y el 90% en la Dark Web.

El principal riesgo al que nos exponemos es el de robo o fuga de información. Según nuestro sistema de Cibervigilancia e Inteligencia (KARTOS), fuera de nuestro perímetro los principales puntos donde podemos encontrar datos e información de las personas y las organizaciones que puedan provocar esa fuga o robo de información son:

- Fuga de credenciales personales: el principal problema no es que los atacantes conozcan las contraseñas y puedan tener la misma para el entorno profesional. Sino que mediante los leaks en páginas de terceros se han visto casos en que hacían un perfilado del usuario y les mandaban correos con Ransomware o Phishing a medida.

- Subdominios: existen una alta cantidad de subdominios creados que han quedado en el olvido, desactualizados y desconocidos. Estos suponen puertas de entradas con graves vulnerabilidades.

- Fugas de credenciales de empleados en portales web poco recomendables (pornográficos, citas…): empleados que usan las credenciales de su empresa para páginas que no corresponden a fines profesionales y que son de muy dudosa seguridad.

- CMS desactualizados: del tipo de Wordpress, Jira y plataformas varias que están desactualizadas y expuestas públicamente a la red. Son plataformas muy comunes y que se conocen muchas vulnerabilidades sobre ellas suponiendo una importante puerta de acceso ilícita.

- Bases de datos: por desarrollos antiguos abandonados o sin los criterios de seguridad adecuados quedan totalmente expuestas a la red por lo que son susceptibles de ser robadas y extorsionar a la empresa para su devolución o no denuncia por violación de las leyes de protección de datos.

- Documentos: se encuentran documentos que infringen las leyes de protección de datos europeas e internacionales por lo que puede ser una fuente de extorsión tanto a la empresa como al empleado que lo haya podido liberar o documentos con información de negocio relevantes.

- Código fuente: se encuentran muchos casos en que los desarrolladores o subcontratas comparten código del proyecto a través de fuentes públicas, dejando expuesto tanto credenciales, APIs, accesos o el código de programas altamente sensibles como pueden ser aplicaciones móviles bancarias.

- Servicios expuestos: se encuentran con alta frecuencia servicios como FTP o Telnet abiertos en clientes que hacen que los sistemas de las organizaciones estén desprotegidos, ya que la información en esos puertos se transmite sin encriptación.

Y ante esta situación, cabe preguntarse: ¿qué podemos hacer para evitarla?

Por poder, podemos hacer muchísimo, podemos implantar numerosas medidas de seguridad, pero queremos centrarnos en los siguientes puntos clave:

- Capacitación y concienciación: como hemos dicho en algún otro programa, es de vital importancia que las personas estén capacitadas para el desempeño de sus funciones y sean conscientes de lo importante que es trabajar de forma segura.

- Protección dentro del perímetro: ya en el primer programa de la temporada dimos una serie de consejos generales de cara a poder protegernos en las organizaciones, por lo que ya conocemos la importancia de establecer medidas de seguridad de perímetro hacia dentro.

- Mejora continua: es vital estar en continua mejora ya que no sirve de nada tener las mejores personas, los mejores sistemas y medidas de seguridad si no estamos en continuo aprendizaje y mejora porque nos quedaremos obsoletos y vulnerables muy pronto.

- Vigilancia del perímetro: debemos poder contar con un servicio de vigilancia del ciberespacio para poder reaccionar con la mayor premura en caso de una fuga de información.

Desde Asseco podemos ayudarte a vigilar el ciberespacio. Si quieres saber cómo o estas interesado en profundizar ponte en contacto con nosotros en [email protected]

Carlos J. García-Gallardo

Chief Information Security Officer

Asseco Spain Group