Clasificación y tratamiento de la información. ¿Qué es y cómo nos protegemos?

La importancia de la información

Thomas Hobbes en su obra Leviatán (1951) afirma que “El conocimiento es Poder”

Y con esta cita nos planteamos por primera vez la pregunta, ¿por qué?

Tradicionalmente esta frase se interpreta como una afirmación de que, en la educación y la acumulación de saberes, se halla la verdadera posibilidad del ser humano de ser influyente, de cambiar, de crecer e incluso de tener éxito profesional.

Lo que me lleva a pensar, ¿por qué es tan importante la información?

La información es el activo más importante de las organizaciones tanto gubernamentales como privadas. Por lo tanto, la base de la seguridad se centra en proteger a dicho activo.

El conocimiento de la importancia de proteger la información hace que existan en todos los estados y uniones de estados leyes que protegen la información en cuanto a datos de carácter personal, secretos empresariales, protección de la propiedad intelectual, información fiscal, defensa nacional…

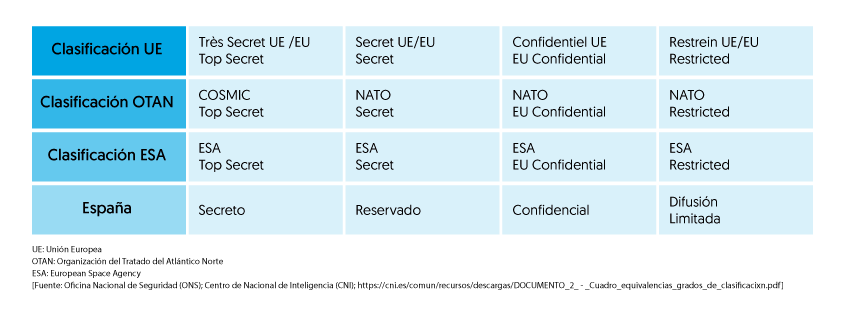

De la importancia del tratamiento de la información y de cómo protegerla nacen muchas clasificaciones con las que nos podemos encontrar, como, por ejemplo:

Principio de necesidad de conocer

Sabiendo la importancia que tiene la información, ¿Cómo podemos proteger nuestro activo más valioso?

Pues un buen punto de partida podría ser seguir el principio de “Necesidad de conocer”. Y, ¿Qué es el principio de “Necesidad de conocer”?

Podemos definir este principio como, por ejemplo:

“Principio por el cual se toma la determinación positiva de que un receptor tenga necesidad de acceder a, conocimiento de, o posesión de información para llevar a cabo tareas o servicios oficiales. [Fuente: CCN-STIC-202 Estructura y Contenido DRS (2005); CCN-CERT: www.ccn-cert.cni.es/guias/guias-series-ccn-stic/200-normas.html]”

O esta otra definición “A method of isolating information resources based on a user’s need to have access to that resource in order to perform their job but no more. The terms ‘need-to know” and “least privilege” express the same idea. Need-to-know is generally applied to people, while least privilege is generally applied to processes. [Fuente: CNSSI_4009 Glossary (2010); Committee on National Security Systems (CNSS); rmf.org/wp-content/uploads/2017/10/CNSSI-4009.pdf]”

Cada persona debe acceder a la información que necesita para desempeñar sus funciones.

Tan malo es el no tener información como el tener demasiada.

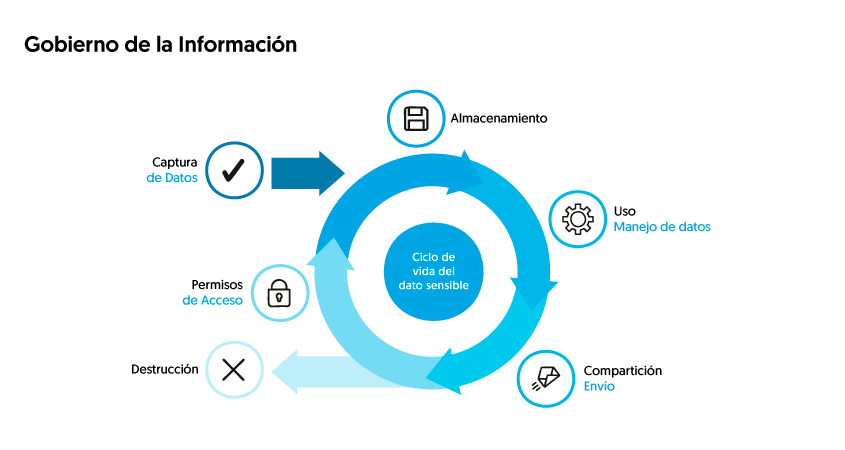

Ciclo de vida del gobierno del dato

Para poder dar la importancia a cada tipo de información, lo primero es conocer la información que manejamos y, en función de su importancia, establecer una clasificación que nos oriente para su protección.

Debemos tener en cuenta que la información debe estar protegida a lo largo de todo su ciclo de vida, desde la creación hasta la destrucción pasando por todas las fases de su gobierno.

Es preciso determinar las medidas de seguridad en cada fase por la que pasa la información.

Por ello, debemos tener en cuenta lo siguiente:

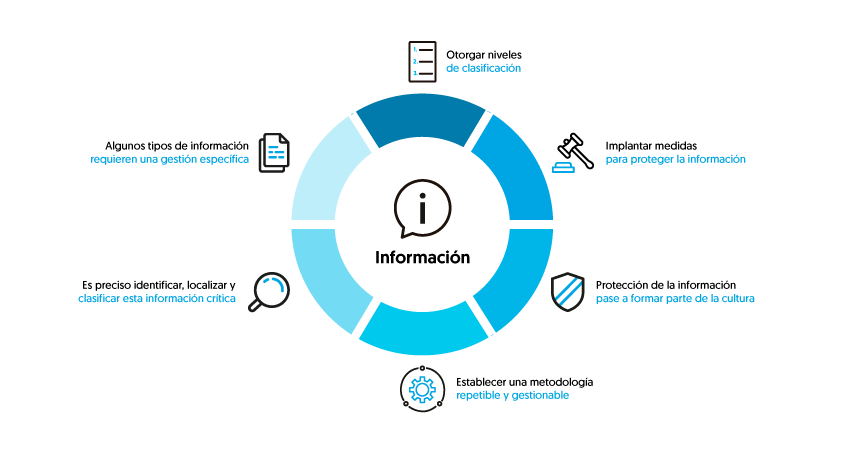

Proceso de seguridad en el gobierno del dato

Proteger la información requiere cubrir el ciclo de vida completo siguiendo las siguientes fases:

- Inventarios de activos de información: es preciso identificar y conocer toda la información que se maneja e inventariarlos registrando todos los datos necesarios para su gestión como pueden ser el tamaño, la ubicación, los servicios en los que se usa, los departamentos, los responsables…

- Criterios de clasificación de la información: tenemos que establecer una clasificación de la información basada en criterios, tales como nivel de accesibilidad, confidencialidad, utilidad, funcionalidad, impacto…

- Etiquetado de la información: cada activo identificado, en función de la clasificación que se haya determinado, debe etiquetarse para que, de este modo, se identifique el nivel de protección que precisa el activo.

- Medidas de seguridad disponibles: necesitamos conocer las medidas de seguridad que se aplican en la organización que puedan emplearse en la protección de la información. Medidas como pueda ser cifrado de información, sistemas de copias de seguridad, sistemas de control de accesos,… Esto nos dará una visión del esfuerzo que pueda suponer proteger nuestra información.

- Determinación de medidas de seguridad: en función de la clasificación establecida se debe construir una matriz que establezca las medidas de seguridad que se deben aplicar a cada nivel de dicha clasificación en cada una de las fases del ciclo de vida de la información.

- Implantación de medidas de seguridad: con la información identificada, clasificada y etiquetada, lo siguiente es implantar las medidas de seguridad que han determinado para cada activo de información.

- Seguimiento y control: para evitar brechas de seguridad, es preciso que realicemos seguimiento y auditorías de seguridad que verifique el estado y el cumplimiento de las medidas de seguridad implantadas.

Una vez completemos estos siete pasos tendremos listo un sistema para gobernar la información.

Con esto conseguiremos implementar un sistema para el tratamiento de la información, proteger el “Know How” de nuestra organización y podremos usar el poder que nos da el conocimiento que genera la información que manejamos.

Como conclusión, debemos tener claro que para poder proteger nuestra información y el conocimiento que genera debemos tener claro qué clase de información manejamos y como debemos tratar la información en cada fase de su ciclo de vida puesto que no debemos aplicar las mismas medidas de protección cuando se genera que cuando se usa o cuando se destruye.

Carlos José García-Gallardo

CyberSecurity Director

Asseco Spain Group