¿Qué es SASE? (Secure Access Service Edge) y ¿Por qué es una tendencia en seguridad?

Muchas son las tendencias actuales en Ciberseguridad. El impulso sufrido por el teletrabajo y la inteligencia artificial han puesto de relieve la necesidad de evolucionar en numerosos aspectos. Las soluciones convencionales siguen siendo necesarias, pero no suficientes para abordar este nuevo panorama.

En este artículo abordaremos una nueva tendencia que ya veremos si viene para quedarse, siendo el preludio de algo mayor o simplemente se disipará debido a la falta de aceptación.

SASE (Secure Access Service Edge)

1. Acercamiento conceptual:

Empecemos por entender el concepto Edge aplicado a la ciberseguridad. Se trata de un término de origen inglés relacionado con el germánico “ecke” y el griego “akís” que podría traducirse como borde, orilla, filo, canto, arista, margen, extremidad…

Añadido a esto, Edge computing/Security mediante una traducción simplista sería la computación/seguridad en el extremo más alejado (o borde). Los mas avanzados necesitarán pocas palabras más, pero…

Secure Access Service Edge hace referencia a la gestión del acceso a los servicios compartidos en el extremo más alejado.

2. Repercusiones:

¿Qué repercusiones tiene esta nueva tendencia? ¿Cómo afecta a nivel práctico a la Ciberseguridad actual?

Ya es una realidad, y el crecimiento se presupone meteórico. Como indica Gartner en The Future of Network Security Is in the Cloud (2019) durante el año 2025 el 75% de los datos de una empresa se generarán y procesarán fuera de perímetro empresarial o de una nube concreta. En pocas palabras. Llegará un momento donde el borde, será más crítico que el perímetro de cualquier organización.

Imaginemos un empleado del departamento financiero quien exporta datos a local, analiza y sube sus informes a los recursos compartidos. También el caso de un empleado del departamento de desarrollo de software; este trabaja en local, comparte evolutivos con el equipo, vuelven a local para continuar, de nuevo pone en común… Estos y otros numerosos ejemplos serían válidos para apoyar la postura de que, en el futuro, la información se creará y procesará en gran medida en (Edge).

Este escenario es un quebradero de cabeza actual para los equipos de seguridad IT. Incluso los Cloud Providers quienes, a pesar de aplicar cientos de capas de Seguridad, a fin de ser lo menos vulnerable posible, sigue siéndolo principalmente en el extremo del usuario (Edge). Controlando un equipo de usuario es posible acceder a recursos compartidos esquivando cualquier barrera que nuestro Cloud Provider disponga.

El termino SASE acuñado por Gartner Gartner en The Future of Network Security is in the Cloud (2019) hace referencia a la simplificación y endurecimiento de las redes extensas (WAN) con un componente de Seguridad en el que se entrega directamente al extremo (usuario, dispositivo, sucursal…) el servicio, desde el Cloud en lugar del centro corporativo. Evitamos así la latencia Backhaul (Conexiones intermedias entre la red central y subredes) y aseguramos la conexión a redes seguras desde los extremos.

Voces críticas al respecto por parte de entidades de renombre como IDC o IHS Markit ponen de relieve que el concepto SASE no es una nueva categoría, si no una tendencia, en la que convergen diferentes tecnologías existentes en una única fuente de gestión.

3. Profundizando sobre SASE:

Para entender el funcionamiento de SASE acudimos a los diferentes fabricante que han adoptado este término: Palo alto, Aruba, Zscaler, Fortinet, Cato Networks, …

Como norma general las soluciones SASE actualmente incluyen:

- Capa de RED: Del tipo SD WAN que permite la optimización del trafico de red a la vez que centraliza la gestión de diferentes sucursales o puntos finales.

- Capa de Seguridad: Firewall, Proxy web, Casb, ATP, Zero Trust, etc.

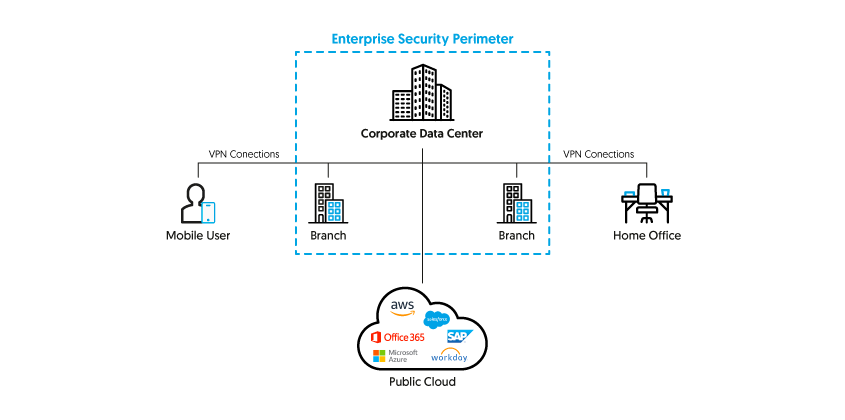

Escenario tradicional:

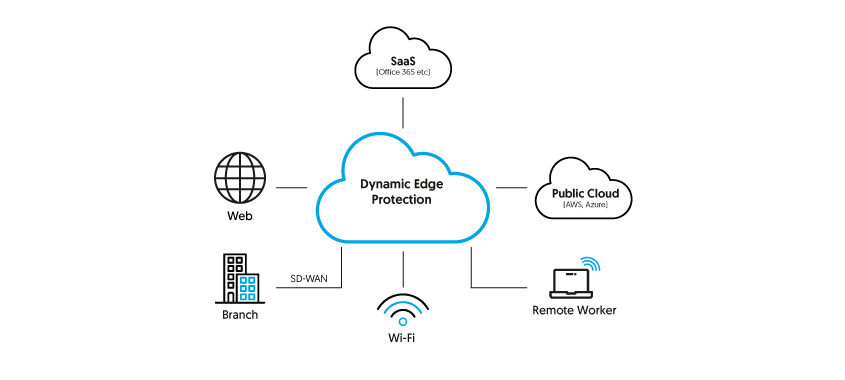

Escenario SASE:

En nuestra opinión la mayoría de los fabricantes solo disponen de literatura al respecto. Digamos que esta tendencia tiene que madurar. Según lo analizado, por el momento se sigue tratando de redes WAN en las que se aplican los módulos mas avanzados de los fabricantes de Firewall (Email Gateway, Zero Trust…) que permiten aplicar políticas por usuarios, dispositivos, etc.

El principal hándicap actual es ¿cómo aseguramos que laptop y móviles y demás dispositivos, que pueden conectarse a redes públicas/privadas no corporativas, entran al flujo de SASE?

Digamos que para que SASE sea una filosofía diferencial necesita incluir:

- Capa de red: para optimizar y centralizar conectividad

- Capa de Seguridad: con barreras optimas y completas

- Capa de endpoint: para forzar conexiones directas

Los lideres de momento necesitan evolucionar sus capas WAN + Seguridad con algún agente o certificado para asegurar que las conexiones de sus equipos de trabajo se conectan directamente a SASE y no únicamente cuando es necesario el acceso a recursos compartidos.

Este es uno de los quebraderos de cabeza actuales, garantizar que el usuario está siempre conectado a una red segura y no dejar toda la seguridad del extremo en manos del EPP/EDR.

4. Conclusión:

Nos posicionamos en un término medio entre Gartner y los analistas más críticos. SASE no es la panacea, es más bien, una evolución lógica y necesaria de la tecnología actual.

Su adopción en el mercado para compañías medianas (estén descentralizadas o no) podría ser sencilla, no obstante, en grandes multinacionales será complicado un paso al frente. Imaginamos que irán evolucionando conforme sus soluciones actuales evolucionen.

Si quieres conocer más sobre esta nueva tendencia y como llevarla a la práctica, puedes ponerte en contacto con nosotros en cybersecurity@asseco.es

Eduardo Garrón

CyberSecurity Key Account Manager

Asseco Spain Group